Con los datos abiertos he sido usuario, operador, gestor público, gestor privado, y turista de internet. Ahora me sitúo como turista, pero como turista racional, y me hago ciertas preguntas:

- ¿de qué hablamos cuando usamos la expresión "datos abiertos"?,

- ¿cómo se organiza un proyecto de datos abiertos, o cómo se puede organizar mejor el trabajo?,

- ¿cómo operan los sistemas o ecosistemas de datos abiertos?,

- ¿cuál es la inversión en datos abiertos?,

- ¿cuál es el retorno de inversión económico y social al liberar datos?,

- ¿existe correlación entre datos liberados e incremento de transparencia medido en rankings?

No pretendo dar respuesta a estas preguntas pues es un tema en evolución. Si espero dejarlas abiertas y hacer varios comentarios para que este pretendido nuevo sector económico se consolide mejor. En este post abordo las dos primeras preguntas.

¿De qué hablamos cuando usamos la expresión "datos abiertos"?

- Datos Abiertos es una tendencia filosófica y una tendencia tecnológica (para ver más recomiendo "OpenGovernment y Open Data: dos historias que convergen" en http://www.christianestay.com/2015/02/opengovernment-y-opendata-dos-historias.html).

- Datos Abiertos es un objeto cultural y económico que se permea en la sociedad independiente de su origen, sea gubernamental, privado, académico, ciudadano, plural (o sector social) o mixto.

- Datos Abiertos es dos cosas y una a la vez: datos liberados y procesos abiertos, ambos siempre en continuo evolución, revisión y mantenimiento. Pero de esto nadie se preocupa, todos piensan en datos solamente y me centraré en esta parte ahora.

- Datos Abiertos es cruel, nunca está satisfecho. Siempre habrán evangelistas y puristas de diversos sectores exigiendo, y siempre habrá alguien que ha leído "lo último" del tema y pedirá "eso" (aclaro que lo último del tema es algo MUY amplio y rara vez está validado como experiencia replicable).

- Datos Abiertos es un tema no validado. No hay correlaciones aún entre inversión e incremento de transparencia o de nuevos negocios. No hay relaciones entre calidad de la democracia y volumen de datos liberados o procesos abiertos.

- Datos Abiertos es una premisa por contrastar. Si son adecuados para regímenes o sistemas totalitarios, autoritarios, u otros no democráticos, podría decirse que es una asunto secundario. Se exigen para mostrar transparencia y rendición de cuentas, pero no miden el porcentaje de opacidad aplicado.

Tim Berners-Lee: The next Web of open, linked data

Desbloqueando los datos abiertos: un proyecto de Datos Abiertos.

Con relación a las dos primeras preguntas que formulo al inicio de este post hay dos tendencias no excluyentes: la del proyecto "vamos adelante" y la del proyecto "planifiquemos". Ninguna es mejor que la otra, solamente hay que saber orquestarlas. Al final, lo relevante es liberar datos, que los "importantes" se saquen las fotos respectivas, que los datos sean comunicados a los actores que interesan (comúnmente a los noticieros y a los organismos internacionales para que actualicen sus ranking de países).Luego vendrán los tecnólogos a llenar el escenario de jerga computacional y nos harán comprar tecnología que nunca se sabe cuando se detendrá o se estabilizará, pues siempre habrá un nuevo estándar, un nuevo framework, o un nuevo estándar; algún filósofo escribirá algo sobre la importancia de una sociedad informada, algún un medio político hará análisis comparativo, las universidades esperemos hagan investigación continuada, y a ver si la prensa lo introduce en su proceso de análisis periodístico.

El proyecto del "Vamos adelante".

Mirando muchas webs/portales de datos abiertos se notan ciertas cosas. No digo que sean malas, pues algún purista reclamará, o algún "afectado" se sentirá aludido. Aquí expondré algunos pasos:- Salta al agua. Liberar datos implica poner datos en web. Los menos preocupados han liberado en PDF o en XLS y así en masa, pero ésto se puede hacer y muy fácilmente.

- Publica en algún hosting o una nube. Poner los datos a disposición es hacerlos llegar al público. Hay casos desde publicarlos en GoogleDrive -con muchas restricciones- o ya muchas organizaciones pueden facilitar espacio para que esté accesible localmente o en nubes. Aquí la consigna es: 'si lo que se busca es transparencia no la dilates más'.

- Publica lo fácil y que sea legal y no compliques al político. Lo primero es casi evidenciable pero no olvidando que deben escogerse datos que técnicamente sean fácilmente mantenibles y actualizables. Lo segundo se torna complejo pero las organizaciones suelen saber cuáles datos podrán ser incómodos o menos delicados. Aquí alguien dirá que estoy promoviendo la opacidad, pero quienes lean la prensa verán que muchos países con tradición de transparencia, recién hace pocos años (motivados por la alta corrupción) liberan datos "más" sensibles.

- ¿Y los formatos? Pregúntate, ¿qué usan las personas y qué están usando los tecnológicos? Ojo, la pregunta es sencilla, pero entre los primeros y los segundos suele existir un océano de distancia. Excel o csv no son diferencia si interesa la publicación de datos. Eso sí, siempre informa de los formatos que usas.

- Mantenimiento y actualización ágil. Como todo sistema tecnológico y como todo conjunto de datos basados en procesos, hay que darle mantenimiento y actualización. Aquí la consigna es ser ágil. Lo peor es ponerse a liberar nuevos datos siempre. Lo más adecuado y correcto es liberar determinados datos, generar cultura de uso, promoverlos, y por supuesto observar al mercado que te dirá al respecto. En esta parte hay que mantener buenas relaciones con los "dueños" de los datos, y aunque es incorrecto decirlo, me refiero a unidades organizacionales, y no muchas veces aludiendo al ciudadano o el cliente, el verdadero dueño de casi el 100% de los datos. Acoto que lo de "ágil" no es baladí, si no es ágil el mantenimiento y la actualización de los datos abiertos, habrá un problema.

- Dar cuenta de lo no público. Aquí hay que invertir en seguir con lo que por algún motivo está en el cajón de lo "no público".

La literatura y las experiencias muestran más opciones -y hay muchas otras que no se cuentan-, pero esto ya da ideas.

El proyecto del "planifiquemos".

Mirando muchas webs, no se notan muchas cosas. Eso no debe preocupar, pues si los datos están en un portal, se nota cuando se ha aplicado un diseño de ingeniería (NO! un diseño gráfico) para que cumpla los requisitos de una pieza de ingeniería (informática en este caso): satisfacer al cliente, al inversor, al usuario, al operador, y ... al turista. Aquí expondré algunos pasos:- Análisis de la normativa vigente. Liberar datos implica "dejar" en el ciberespacio datos que podrían vulnerar la privacidad de personas u organizaciones. Por eso hay que cuidar de revisar si hay normativa que regule la liberación y normativa que proteja a las personas.

- Análisis de plataformas. Esto suele ser importante, pero aparte de la evaluación tecnológica, debe hacerse un análisis del flujo de gasto que genera mantener los datos abiertos versus la rentabilidad económica, tecnológica y política.

- Análisis de impacto. Una cosa es la presión porque algún determinado ranking exige a un gobierno o una empresa tener datos abiertos o al menos disponibles a la sociedad, y otra es evaluar su real impacto en el PIB, en el beneficio económico, en la imagen, etc. Y algo más, lee experiencias exitosas y fracasos de otros países u organizaciones, PERO adáptalas a tu territorio, cultura y bolsillo.

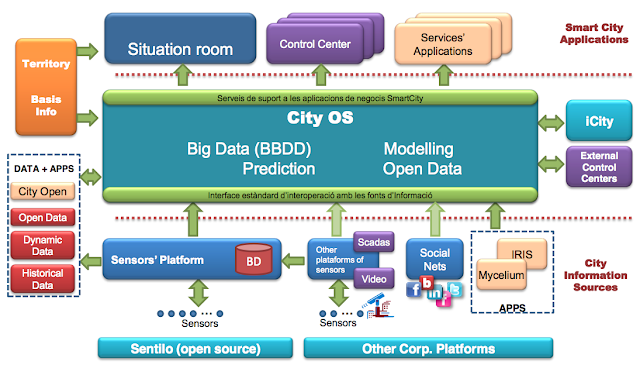

- Análisis de modelamiento. Los datos abiertos son parte de una visión mayor donde todos ellos se relacionan, por un Open Data Modelling (ODM) es relevante, sabiendo eso sí, y OJO, que este ODM es evolutivo. Nunca olvides que lo importante es enlazar datos y tener herramientas para hacerlo sencillito.

- Análisis de mantenimiento. Los datos como cualquier recurso vivo debe "cuidarse. Por eso hay que planificar hacer procedimientos continuos que permitan encontrar, extraer, limpiar, verificar y analizar la información.

- Vigilancia tecnológica y del "bolsillo". Vital en este sentido, para que los formatos, infraestructuras, y procedimientos estén adecuados a la evolución tecnológica y del "bolsillo".

- Análisis de infraestructura. Aparte del dimensionamiento -que nunca será exacto- de la infraestructura computacional, hay que pensar en la infraestructura de soporte compuesto por unidades de modelamiento de datos, los talleres, escuelas y call center de formación y de apoyo a los usuarios y a los operadores liberadores de datos, los promotores de su uso (léase expertos en hackatones, campus party, 'prensa-tones', o eventos de promoción), etc.

- Estudio de gobernanza. Hay que negociar -convencer- con los "dueños" de los datos para que los liberen y sigan "nuestras reglas".

- Análisis de frecuencia. Los datos abiertos se actualizan, mantienen, depuran y purgan en frecuencias que surgen de los procesos donde se usan. Por eso debe planificarse este aspecto, y más aún informar de los ciclos de actualización y de la fecha de la última actualización al menos.

- Cambio organizacional. Hay que crear una cultura para pasar del "dato es mío" al "dato es de todos o más bien ni siquiera de nosotros".

- Planificar en niveles. Nadie ha liberado todos sus datos al inicio o de un sólo golpe, y por lo mismo hay que pensar un plan de liberación de datos y de apertura de procesos en niveles de madurez organizacional y tecnológica.

- Convencer a los "importantes". Esto es claro. En el caso del proyecto "vamos adelante" existe más bien un interés mediático y por eso se permiten ciertas ligerezas, pero acá, por el coste solamente de gestión, ni hablar de los otros, y por el tiempo que toma todo este tipo de proyectos, más que apoyo de una persona o varias, debe existir un acuerdo de toda la organización para avanzar.

En el caso de la planificación, lo relevante es pensar en el impacto y el retorno de inversión social, financiero, económico, organizacional y tecnológico, y ... cuando las presiones apremian, que el primer nivel de madurez sea muy rápido de conseguir.